2023年1月、トレンドマイクロ株式会社(以下、トレンドマイクロ)は、100%子会社としてCTOneを設立した。CTOneは、5G/ローカル5G向けのサイバーセキュリティソリューションを提供する会社で、親会社であるトレンドマイクロ同様、CTOneも国内・海外に拠点を設けてトランスナショナルに業務を展開している。

これまでのモバイル通信に比べ、5G/ローカル5GはIoT(モノをつなぐインターネット)やOT(制御・運用系システム)での利用など、産業領域での活用が格段に広がるため、サイバーセキュリティにおいても新しい視点や対策が求められる。

5G/ローカル5Gで求められるサイバーセキュリティとはどのようなものなのか。様々なアプリケーションで5G/ローカル5Gを安全に活用するには、ユーザーは何に注意し、どのような備えをすればよいのか。CTOneのビジネス推進の第一線に立つお二人にお話しをうかがった。

谷口孝治氏

トレンドマイクロ株式会社

コネクティッドビジネス推進本部

ネットワークセキュリティ技術グループ シニアスペシャリスト

上坂涼平氏

トレンドマイクロ株式会社

コネクティッドビジネス推進本部

ネットワークビジネス開発グループ 課長

----- CTOne はトレンドマイクロの子会社とのことですが、親会社との関係性等、具体的な CTOneの位置づけについて教えてください。

CTOne は、トレンドマイクロの100%子会社という位置づけです。もともとはトレンドマイクロの社内ベンチャーとして新規事業開発を行っていた組織でした。この組織では、IoTやOT(Operational Technology)に関わる全般的な新規ビジネス開発を担ってきました。今後のデジタルトランスフォーメーションを支える通信インフラである無線ネットワーク・技術に着目して、それに特化した新しいセキュリティを提供するCTOne が設立されたのです。また、トレンドマイクロ同様にCTOneはトランスナショナルに業務を展開しており、日本、台湾、スペイン、ドイツに営業拠点を設けています。

----- CTOneの他にも、トレンドマイクロから生まれたスタートアップ企業はあるのですか。

はい、IoTやOT関連の企業が3つあります。長男格はTXOneという会社で、工場内のセキュリティを提供しています。次男格になるのが自動車の自動運転のセキュリティを提供するVicOneで、2022年6月に設立されました。VicOneは、自動車を制御するシステムの安全監視サービス等を提供しています。CTOneは末っ子に当たりますが、キャリアのネットワーク、Wi-Fi、sXGP、ローカル5Gなど幅広くネットワークを定義し、特にキャリアの技術を使ったネットワークに強みを持つ会社です。現在、CTOneではキャリアネットワークとローカル5Gネットワークを活用される企業向けにセキュリティソリューションを展開しています。また、無線装置などの仕様をオープンにして、様々なベンダーの装置の相互接続を可能とするオープンRAN(O-RAN)に対するセキュリティにも取り組んでいます。

----- 5G やローカル 5G といった新しいモバイル通信環境は、幅広いアプリケーションで使われるわけですが、そのような環境で新たにどのような脅威が生まれているのでしょうか。

LTEから5Gへのモバイル通信の世代移行により通信インフラが高速・大容量、低遅延といった新たな技術により進化します。サイバー攻撃の観点では、世代移行に左右されず日々進化しかつ巧妙化しており、新しい技術が起点となるセキュリティの脅威や脆弱性も存在することになります。例えば、スティングレイと呼ばれる偽基地局のようなもの(IMSIキャッチャー)は、LTEでも5Gでもセキュリティの脅威となっています。

一方、ローカル5Gの観点では、ユーザーが考慮すべき3つの新たな課題が発生していると考えています。

1つ目は機器のネットワーク環境です。基本的にローカル5Gの機器はエンドユーザーのオンプレミスの環境に配置されますが、そこから社内のITもしくはOTのネットワークを介してインターネットに抜けるという通信経路が比較的多く見られます。この構成では、ローカル5GがITもしくはOTに特化したセキュリティ脅威にもさらされることになり、ローカル5GもIT・OTから来る脅威、もしくはIT・OTへ向かう脅威を考慮することが必要になります。

2つ目は、デバイス管理の観点があります。社内ITで管理するデバイスとローカル5G環境で運用しているデバイスには差分があり、ローカル5GのデバイスにIT部門の管理が行き届かなくなってしまう、いわゆるシャドーIT化が非常に懸念されるのです。そうなると、これらのデバイスの紛失、盗難、不正な機器の持ち込み等の脅威に対して、従来のIT部門の管理とは別のデバイス管理が必要になると考えています。

3つ目は、機器の設置環境の問題があります。ローカル5Gでもネットワークに接続するデバイスはSIMカードを用いて通信環境の継続認証を行っています。ただ、自分のスマホのSIMカードが気づかないうちに他人の手に渡ってしまうことはなかなか想定しづらいですが、ローカル5Gではスマホだけではなく、固定カメラ、AGV(無人搬送車)、センサーデバイスなど据え置きで使われる機器も多くあります。悪意を持った者がそれらの機器からこっそりSIMカードを抜き取って自分のスマホに挿し、そのスマホを使ってローカル5Gのネットワーク、ひいては社内ネットワークを攻撃するといった脅威は比較的容易に想定されることなのです。

----- それらの脅威に対して、CTOneとしてはどのようなセキュリティソリューションを提供しているのでしょうか、概要をご説明ください。

CTOneは、安心してローカル5Gを導入・運用すべく、ローカル5G向けのセキュリティソリューションのTMMNS(Trend Micro Mobile Network Security powered by CTOne)を提供しています。

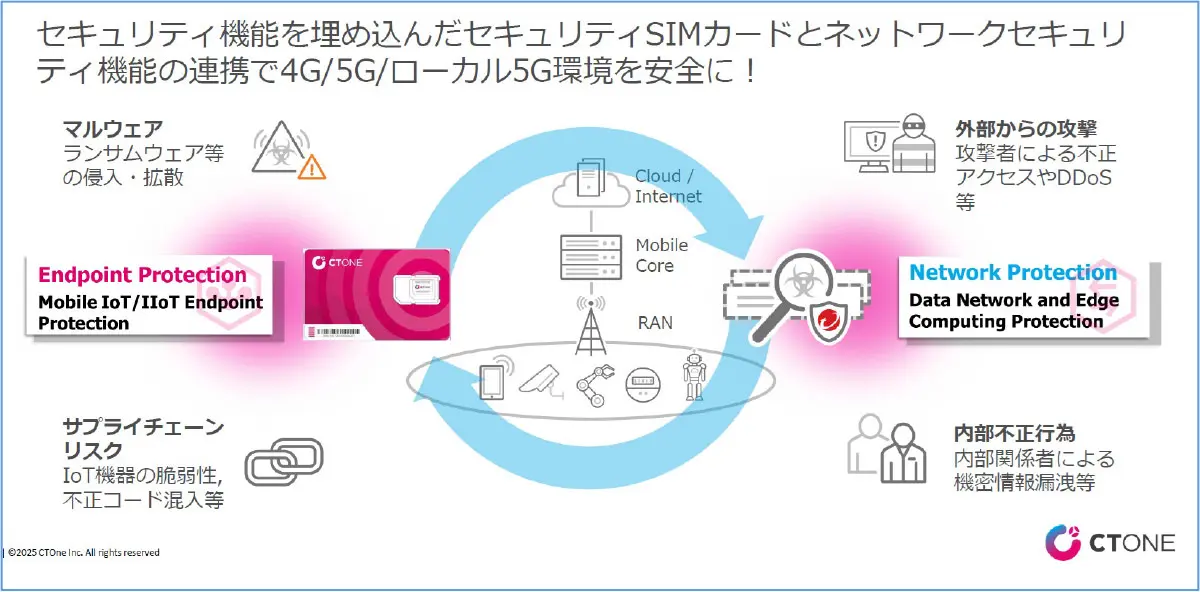

TMMNS では、主に専用SIMカードにバンドルされているセキュリティのEndpoint Protectionと、ローカル5Gのネットワークに配置するNetwork Protectionの2つのコンポーネントを組み合わせることによって、前述した3点の課題への対策を提供しています。IT・OTのネットワークに起因したセキュリティ脅威の検知やブロックはもちろん、SIMカード差替えの脅威についても検知して通信を遮断します。さらに、IT部門で管理できないデバイスを管理するダッシュボードを活用して、各デバイスの運用状況や個別デバイスのセキュリティの状態を可視化します。

図1 ローカル5G向けセキュリティソリューション「TMMNS」

CTOneのセキュリティソリューションは、専用SIMカードとNetwork Protectionをネットワークへ配置するだけでセキュリティ対策が実現できることが大きな特長です。また、導入にあたりローカル5GのデバイスやMobile Core、RANといった5Gのソフトウェアに手を入れる必要がないという点も挙げられます。

----- 専用SIMカードを提供するというお話しでしたが、専用SIMカードがTMMNSのキーツールだということですか。

先ほど、ネットワーク環境の問題で挙げた、IT・OTに起因するセキュリティ脅威やIT・OTに向けたセキュリティ脅威については、SIMカードではなく、Network Protectionが通信を直接監視します。もしIT・OTから脅威となる不正通信がローカル5Gネットワークに流れて来たとしても、それらの不正通信をNetwork Protectionでブロックできます。もちろん、ローカル5Gのデバイスから社内IT環境を通ってインターネットに抜け、脅威となる不正通信もNetwork Protectionでブロックできます。

専用SIMカードを使った機能は、2つ目に挙げたデバイス管理の観点で使います。ローカル5G向けデバイスのSIMカードからの情報をダッシュボードに集約し、デバイスの接続状態やセキュリティ状態などデバイスの一元管理を行います。

次に、SIMカードの差し替えによる「なりすまし」対策として、正規のデバイスが抜かれて、そのSIMカードが別のデバイスに挿された場合に、SIMカードとデバイスの組み合わせが変わった状態をEndpoint Protectionが検知して、当該デバイスの無線通信を自動遮断することができます。

ローカル5Gの優位点としてよく伺うことは、物理セキュリティであるSIMカードを使っていることで、セキュリティレベルが高いということです。その半面、SIMカードが盗難され、そのSIMカードを悪用された場合に新たなセキュリティ脅威 (アタックサーフェス)へと繋がる可能性があります。その対策として、専用SIMカードとEndpoint Protectionでは盗難されたSIMカードが管理対象外のデバイスで使用された場合は、デバイスの真正性によるゼロトラストセキュリティにてローカル5Gの接続を遮断することでデバイスのセキュリティ強度を高めています。

----- 専用SIMカード・Endpoint ProtectionとNetwork Protectionは、それぞれ別の機能を提供するということでしょうか。

はい。それぞれ独立した機能として利用していただくことが可能です。

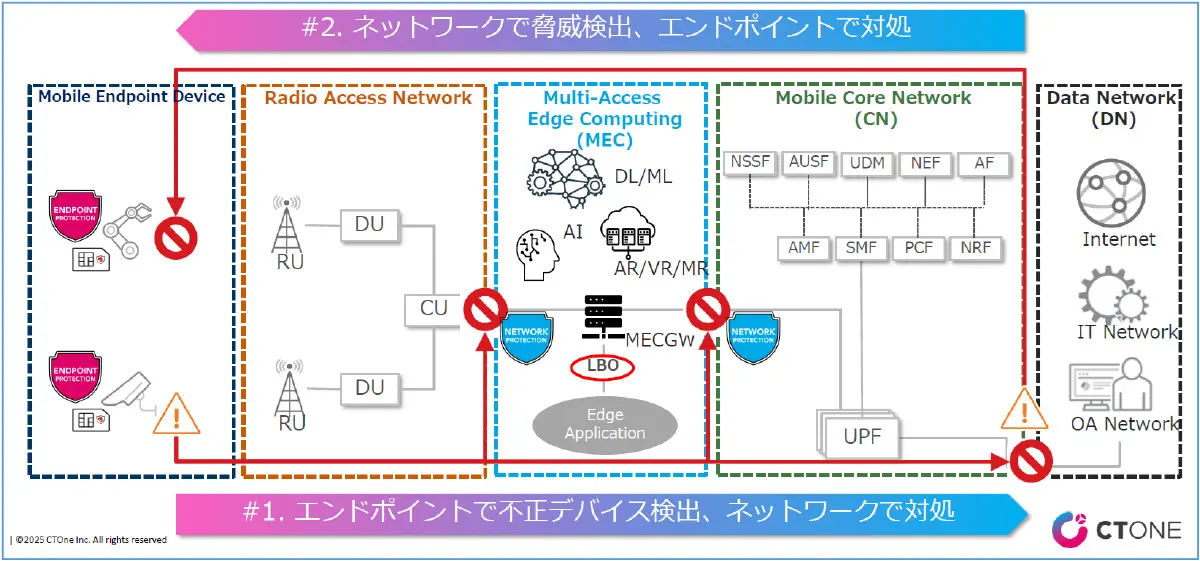

また、Endpoint ProtectionとNetwork Protectionが連携してデバイスとネットワークを多層的に防御するジョイントディフェンス機能があります。例えば、Network Protectionは、通信経路上に置くIPS方式(Intrusion Prevention System:不正侵入防御システム)、通信をコピー(ミラーリング)して監視するIDS方式(Intrusion Detection System:不正侵入検知システム)の二つの設置方法があります。通常、IDSでは通信を監視し、不正通信を検知しますが防御できません。TMMNSでは、IDS方式で不正通信を検知した場合、その通信元となるデバイスのSIMカードに対して当該デバイスの無線通信を切断し、その後の通信を防御することが可能です。これにより、当該デバイスからの更なる不正通信や他デバイスへの内部拡散など二次被害を抑止します。

図2 Endpoint ProtectionとNetwork Protectionによる多層防御(ジョイントディフェンス)

----- ローカル5Gは無線ネットワークですが、有線ネットワークと比べて、セキュリティ面でどのような難しさがありますか。

従来の有線ネットワークに繋がっているIT機器と比べて、無線ネットワークではデバイスの設置場所に自由度ができてしまい、デバイスを目視で管理しきれなくなります。そのデバイスが今どこでどうなっているか、誰が使用しているかといったことが、有線の場合に比べて分かり難くなり、何かあった際にもケーブルを抜線できない状況が無線の場合には起こり得ます。

ローカル5GはSIMカードが強力な認証のポイントであり、Wi-Fiに比べると高セキュアではあります。反面、SIMカード差替えのリスクや、Wi-Fiとローカル5G共通の端末が管理しきれなくなるなどのリスクがあり、CTOneのソリューションによってそれらへの手当てをすることができるのです。

----- TMMNS は、対象とするデバイスの種類や機種に制約はないのでしょうか。

TMMNSで用いる専用SIMカードには、対象デバイスを限定するような制約や条件はありません。

Apple社製デバイスはローカル5Gの対応をかわきりにして、暗号化された加入者識別子であるSUCI(Subscription Concealed Identifier)に対応しています。このようなApple社製デバイスも含めローカル5Gで活用されている多くのデバイスでの接続性を確認しています。商用運用としても専用SIMカードを使用いただいている実績は多数あります。

未検証のデバイスや今後、販売されるデバイスなどは、専用SIMカードでの接続性確認を事前に実施いただくようお願いしています。

----- 国内でもローカル 5Gが広がりつつありますが、ローカル5G のエンドユーザーのサイバーセキュリティへの認識や対応の現状をどのように評価しておられますか。今後、特に改善が求められるのはどのような点でしょうか。

現状でローカル5Gが使われている分野としては、電力やガスなどエネルギー系のプラントや、鉄道等の輸送業界などで、広大な敷地を前提としています。敷地が広いため有線では敷設が難しい、安定した無線通信を必要する環境にローカル5Gに大きなニーズがあります。

そのような業界の多くは社会インフラを担っていることもあり、セキュリティへの認識を強く持たれていると感じます。ただ、「ローカル5Gだから安全」という感覚を持っているユーザーも多く、CTOneとしては、「ローカル5Gは汎用性が高く、通信に関してセキュアである一方、セキュリティ対策はローカル5Gを運用するユーザー様自身で対策しなければならない事柄はあるため、そこにはしっかりと手当をしていく必要がある」と発信しているところです。ローカル5Gでのセキュリティの重要性を説明すると、必要性を理解していただけるユーザー様が多い印象はあります。

----- ローカル 5G を利用する場合に、サイバーセキュリティの観点で、ユーザーにはどのような心構えが必要でしょうか。

ローカル5GはOT環境の中で使われるケースが多く、従来からのサイバー攻撃やリスクは、全てに当てはまると認識していただくことが必要です。その上で、特にローカル5Gの運用では、やはりデバイスが無線化していくことを考えた時に、そのデバイスが本当に期待通りに動作しているかを常にチェックできる環境を構築することが必要で、これはローカル5Gならではの考え方だと思います。

また、セキュリティ業界でよく言われる概念に、「セキュリティ・バイ・デフォルト」があります。従来は、ネットワークもしくはシステムを作って、後からセキュリティをアドオンしていく考え方でしたが、もうそれでは追いつかない時代になっており、ネットワークの要件定義・設計する段階からセキュリティの対策や運用を考慮した上で構築することが重要です。セキュリティインシデント発生時には、自組織環境で起きている事象を直ちに把握し、対処を可能とする対策を準備することが非常に重要です。つまり日々増加する巧妙なサイバー攻撃から自組織を守るためのセキュリティ対策を予め準備をしておくことが肝要であり、それには、ローカル5Gの環境では、デバイスの状況を見える化することが必要なのです。

----- ローカル5Gは、それを構築するベンダーと、業務等で利用するエンドユーザーがいますが、それぞれどのような対処が求められるのでしょうか。

2022年に「ローカル5Gセキュリティガイドライン」がICT-ISACから公開されました。この中でローカル5Gにおける13のリスクが定義されており、ベンダー側とエンドユーザー側のそれぞれが対策すべきセキュリティリスクが提唱されています。

「ローカル5Gは安全」と伺うことがありますが、その背景には、ベンダー側がそれらのセキュリティリスクに適切に対策できているに違いないという仮説です。もちろん、ローカル5Gのテクノロジーはセキュリティリスクの対策における標準仕様が策定されています。しかし、その実装はベンダーに依存しています。

では、エンドユーザー側で対策すべきことは何か、という点については、ガイドラインではデバイス側での対策の必要性がうたわれています。デバイスを用意するのはベンダーではなくエンドユーザーでそこには脆弱性対応が十分でない場合もあるでしょう。また、サイバー攻撃や内部不正の兆候に気が付くことができず、被害の拡大・事後対応の遅れにつながる可能性が高まります。このようにデバイスの脆弱性やデバイスの使用者が弱点になることが想定され、アタックサーフェスに繋がることが懸念されます。デバイスに対するセキュリティ対策はエンドユーザーが着目すべき大きなポイントになります。

ユーザーがローカル5Gセキュリティガイドラインをしっかりと読み込んで対策するのは、ローカル5Gの技術的な知見などからハードルが高く、コストもかかります。RFPを作成する際に「ローカル5Gセキュリティガイドラインに準拠したシステムを作ること」と入れておき、SIerの知見を借りるのも大きな助けになるでしょう。CTOneは、エンドユーザー教育も大事なポイントだと思っています。

----- ローカル 5G の拡大に向けて、日本のモバイル市場やモバイル産業に対してどのような期待や展望をお持ちですか。また、XGMFに対してはどのような期待、要望をお持ちですか。

ローカル5Gの拡大のためには、一つは機器費用のさらなる低廉化が重要だと思います。あとは導入するエンドユーザーのそれぞれに向けて、アプリケーションが拡充することに大きな期待を持っています。Wi-Fiでは実現できないようなアプリケーションやユースケースを明確化して優位性を打ち出すことができれば、ローカル5Gの一層の広がりが見えてくるでしょう。

重要インフラ分野では、ローカル5Gの導入に際しセキュリティも同時にご検討いただけることが多いと感じています。しかし、重要インフラ以外の業種などでは、セキュリティはコストと考えられている節もあり、どうしても二の次になってしまうことがあります。こうした分野においても、このケースではローカル5Gの導入が必要だが同時にセキュリティも必要となるようなアプリケーションが生まれてくれば、状況が大きく変わると思います。

「工場が1日止まったら幾らの損失になるのか」を考えると、ネットワークインフラにかかるコストやセキュリティにかける投資は、大抵、それよりはリーズナブルなものになるでしょう。それはローカル5Gであっても同じで、そのようにユーザーの思考の転換を促していくとことが必要です。

サイバー攻撃による被害のニュースが増えているので、ユーザー側の意識や考え方が変わってきている傾向は当然あります。トレンドマイクロへのお問い合わせの件数も増えており、被害にあった後のことを考えたお問い合わせが多い印象があります。加えて、IoT・OTの領域でもこれからは省人化がキーワードになり、工場をいかに無人で運用していくかを考えることになります。しかし工場で何かあった時、復旧にあたる人が現地に居なければ工場は止まってしまいます。これは事業継続上の極めて大きなリスクになるため、事前にいかに被害が広がらない対策を入れておけるかが、これからの日本の市場では非常に大きなポイントになるでしょう。その意味では、今ある工場のネットワークをローカル5Gに置き換えていくというよりは、これから新工場を作る時に、省人化という大きなキーワードを背景にローカル5Gが入っていくと考えられ、そこではセキュリティがより重視されるようになるとみています。

XGMFへの期待としては、90社以上と非常に多くの企業が加入している団体ですので、是非そのボリュームを力にして、業界のルールやデファクトスタンダードの策定を推進していただきたいです。セキュリティの観点では、モバイル業界における業界別セキュリティガイドラインの策定、バッジ制度の導入、官公庁へのセキュリティの法令化の働きかけといったことが挙げられます。これらの取組みによって、日本における安心安全なモバイルネットワークの拡充が進むことを期待しています。セキュリティガイドライン策定では、我々に声を掛けていただければ、お力になれるかと思います。

*本記事は、総務省請負事業の一部として作成しました。